Heute (nach zugegeben langer Funkstille) mal etwas ganz anderes, das aber gleichzeitig auch einen ziemlich guten Hinweis darauf gibt, was ich so die letzten Jahre gemacht habe 😉

Ich möchte euch heute meine Bachelorarbeit vorstellen, die auf folgenden Titel hört:

„Implementierung und Analyse einer automatisierten Reaktion auf Vorfälle mithilfe des Security Orchestration Automation and Response (Cortex-XSOAR) Tools von Palo Alto Networks“

Wie der Titel nahelegt, beschreibe ich darin die Einbindung des SOAR-Tools „Cortex XSOAR“ von Palo Alto Networks in ein virtuelles Organisationsnetzwerk und den anschließenden Prozess, um einen simulierten Angriff erkennen und automatisch abwehren zu können. Die Arbeit ist komplett auf Englisch geschrieben, sollte aber nicht zu schwer zu verstehen sein. In diesem Artikel werde ich mich allerdings auf eine deutschsprachige Beschreibung beschränken, da ich den Blog jetzt nicht in zwei Sprachen führen möchte und ich ohnehin stark bezweifle, hier ein internationales Publikum anzusprechen. Nichtsdestotrotz habe ich sehr wenig unabhängige Literatur zu SOAR gefunden, daher ist meine Arbeit eventuell für den Einen oder Anderen von Interesse.

Bei dem in der Arbeit simulierten Netzwerkangriff handelt es sich um einen Data-Extraction Angriff. Bei einem solchen Angriff versucht ein böser Akteur Daten aus dem Firmennetzwerk auf ein von ihm kontrolliertes Ziel im Internet zu übertragen. Diese Art von Angriff ist relativ weit verbreitet und kann extrem viel Schaden anrichten – und auch große Unternehmen mit entsprechenden Ressourcen für IT-Sicherheit sind offenkundig nicht sicher. Aktuelle Beispiele, von denen die Tech- und die Spielebranche betroffen war, sind sicherlich die Hacks der Gruppe „Lapsus$“, von denen unter anderem Microsoft, Nvidia und Rockstar Games betroffen waren. Bemerkenswert ist hierbei, dass keine ausgeklügelten Exploits ausgenutzt wurden, sondern die Angriffe primär auf Social Engineering aufbauten, um Zugangsdaten zu erlangen. Diese Zugangsdaten wurden dann verwendet, um die Daten zu entwenden.

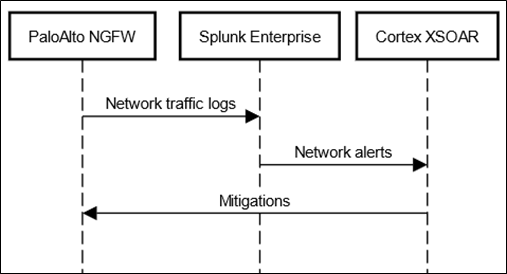

Das große Problem bei solchen Angriffen ist, dass sie sich mit den traditionell eingesetzten Werkzeugen der Netzwerksicherheit kaum bis gar nicht verhindern lassen. Eine Firewall wie z.B. die auch in meiner Arbeit eingesetzte Next-Generation Firewall von Palo Alto ist in der Lage, auch komplexe Netzwerkangriffe zu erkennen und zu verhindern, wenn der Angreifer sich jedoch mit gültigen Zugangsdaten im Netzwerk anmelden kann und/oder sich bereits im Inneren des Netzwerks befindet ist sie nahezu machtlos. Ein SIEM-Tool (Security Information and Event Management) wie z.B. Splunk Enterprise kann verwendet werden, um Auffälligkeiten im Netzwerk zu erkennen und Warnungen (Alerts) auszugeben, allerdings müssen diese manuell geprüft und bearbeitet werden, was bei einer entsprechenden Netzwerkgröße kaum noch praktikabel möglich ist.

Genau an dieser Stelle kommen SIEM-Tools (Security Information & Event Management), wie in diesem Fall Cortex-XSOAR, zum Tragen. Sie ermöglichen es, auf Alerts aus einem SIEM-Tool automatisiert zu reagieren. Dafür können die Vorfälle komplett automatisch analysiert, mit zusätzlichen Informationen angereichert und letztlich bearbeitet werden, wodurch beispielsweise ein Datenleck ohne manuelles Zutun geschlossen werden kann – gerade bei diesem Thema ist die Reaktionszeit natürlich auch sehr relevant, denn je länger das Leck besteht, desto mehr Daten können dadurch extrahiert werden.

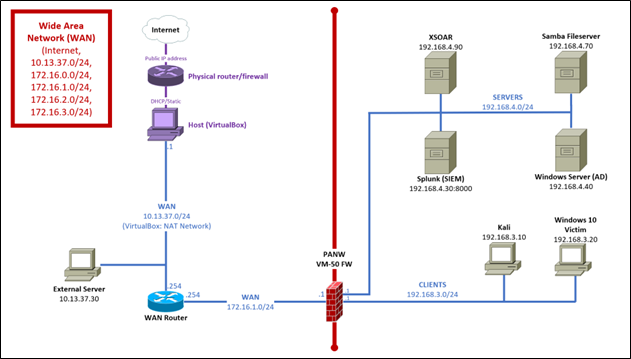

In der Bachelorarbeit habe ich zunächst ein virtuelles Unternehmensnetzwerk aufgebaut und konfiguriert. Das Netzwerk setzt auf die Next-Generation Firewall von Palo Alto Networks und Splunk Enterprise als SIEM, welches die Netzwerk-Logs direkt von der Firewall bezieht – die Arbeit geht auf die detaillierte Konfiguration ein. Dann habe ich eine Software geschrieben, die einen Data-Extraction Angriff simuliert (zugegeben, meisterhaftes Coding sieht anders aus, aber sie erfüllt ihren Zweck). Wenn der simulierte Angriff ausgeführt wird, erkennt Splunk diesen mittels eines entsprechend konfigurierten Alerts und sendet diesen an Cortex-XSOAR. XSOAR arbeitet den Vorfall anhand eines speziell hierfür erstellten Playbooks ab und unterbindet automatisch mithilfe der Firewall den Angriff. Anschließend informiert es den Netzwerkadministrator, der die getroffenen Maßnahmen auf Knopfdruck rückgängig machen kann, falls es sich um einen autorisierten (aber nicht angemeldeten) Upload gehandelt haben sollte und der wütende Chef gerade am Telefon ist, weshalb das „Internet schon wieder nicht funktioniert“.

Die Arbeit kommt letztlich zu dem Schluss, dass SOAR-Tools das Potenzial haben, die Netzwerk- und Datensicherheit erheblich zu erhöhen, was Unternehmen erheblichen Schäden bewahren kann, sowohl finanziell als auch bei der Reputation.

Bei Interesse könnt ihr die Arbeit hier als PDF herunterladen. Wenn ich dazu komme, würde ich die Arbeit auch gerne noch über die Hochschulbibliothek veröffentlichen, dann würde sie auch auf Google Scholar gelistet – dafür benötige ich aber noch diverse Unterschriften, und man kennt das ja, wie das läuft, mit Dingen die man sich vornimmt 😀